On en parle beaucoup lorsqu’on traite de sécurité sur Internet : les sont des données non seulement sensibles en tant que telles, mais surtout à créer et utiliser avec grande précaution.

C’est pourquoi je souhaite vous montrer dans l’article suivant pourquoi Gbt3fC79ZmMEFUFJ est en fait un mauvais mot de passe !

Vous pouvez visionner cet article au format vidéo (ou continuer à lire ci-dessous la version texte) :

Rappels de bonnes pratiques de mot de passe

Par défaut, on nous recommande de choisir un mot de passe avec au moins :

- 1 ou plusieurs caractères en minuscules

- 1 ou plusieurs caractères en majuscules

- 1 ou plusieurs chiffres

- 1 ou plusieurs caractères en spéciaux

- le tout ayant une longueur “suffisante”, par exemple 8 caractères

En tant que telles, ces recommandations sont justes. Mais il manque un détail qui a son importance : il faut que lesdits caractères soient les plus aléatoires possible !

Prenons les trois exemples suivants :

- Michel2*

- 1990Afz+

- zF45*fV0

Tous respectent à la lettre les recommandations.

MAIS, deux d’entre-eux sont beaucoup plus évidents à trouver. Et cela notamment si le pirate connaît sa “victime” (pour rappel, la première chose qu’un pirate cherchera à faire est justement de récupérer des informations sur sa cible…).

Et bien que les exemples ci-dessus paraissent un peu naïfs, les nom de marques, les loisirs, les noms de personnes connues ou tout autre élément qui peut être trouvé dans vos propres mots de passes les met potentiellement à mal.

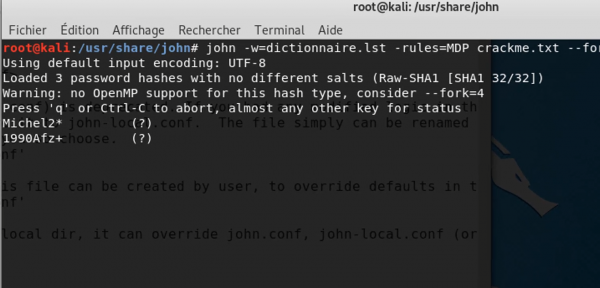

En l’occurrence, vous pouvez voir dans la capture d’écran ci-dessous, que les deux premiers mots de passe de notre liste ont été trouvés en moins d’une seconde à l’aide d’un outil de cracking de mots de passe :

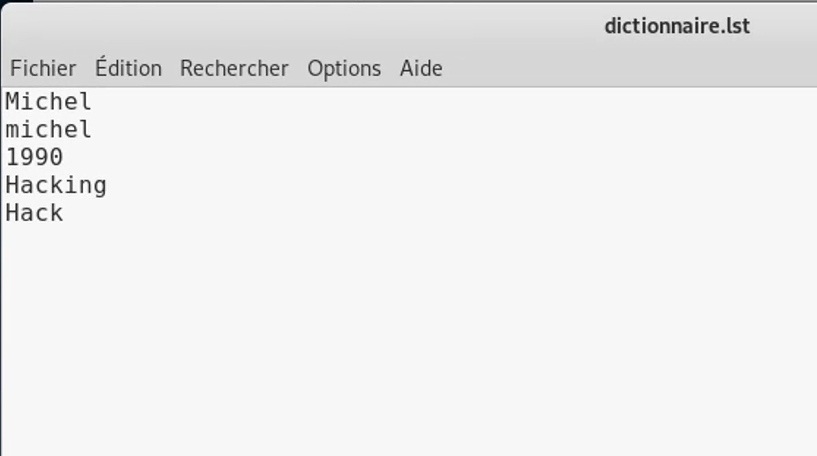

Il aurait suffit pour un pirate de créer une mini liste de mots clés liés sur sa cible pour automatiser et surtout accélérer le processus de cracking :

Ces mots-clés ciblés sont “simplement” utilisés avec des règles précises leur ajoutant (par exemple) un par un des chiffres/lettres/caractères spéciaux aléatoires.

Par exemple, l’outil essaierait :

- Michel0

- Michel1

- Michel2

- Michel0*

- Michel1*

- etc

Donc, entre un outil qui essaierait mécaniquement et de façon incrémentale toutes les combinaisons possibles et un outil intelligent qui utilise une liste de mots clés et des règles bien précises, basées sur les “recommandations officielles”, on passe de 10 ans de cracking à 1 seconde…

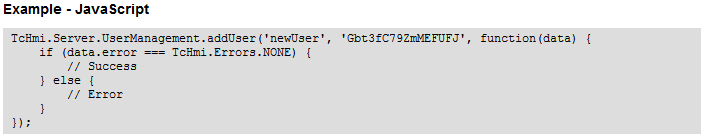

Mais alors pourquoi Gbt3fC79ZmMEFUFJ est un mauvais mot de passe ?

Avec ce que l’on vient de voir, on pourrait se demander pourquoi Gbt3fC79ZmMEFUFJ serait un mauvais mot de passe n’est-ce pas ?

Eh bien, le simple problème ici, c’est que le mot de passe est… PUBLIC !

Et tous les mots de passe publiés sur Internet ne sont plus sécurisé par définition !

Pour l’anecdote, c’est un code source public qui contenait ce mot de passe pour une démonstration et qui l’a rendu populaire “malgré lui” et malgré sa sécurité renforcée à la base.

Source : stackexchange.com

Cela en vaut de même pour tous les autres mots de passe cités dans cet article…